* Je nach dem zu verwendenden Netzknoten variieren die verfügbare Funktionalität und der Preis der Dienstleistung. Bitte kontaktieren Sie uns für Details.

Sicherheit KDDI Cloud Inventory

Ein einheitlicher Cloud-Verwaltungsdienst für Gerätesicherheit

IT-Anlagenmanagement

| HW/SW Auflistung & Exportieren | Auflistung HW/SW-Bestand.Die Daten können per CSV exportiert werden. |

| Lizenz-Management,Bericht/ Zusammenfassung | Berichterstattung über die Nutzung von MS-Office/Adobe-Apps. |

| Standalone PC Handhabung | Inventarisierung von Standalone-PCs |

| Anwendungsportal | Eine Portalseite mit einer Liste von Apps, die Benutzer herunterladen können |

Sicherheitsmanagement

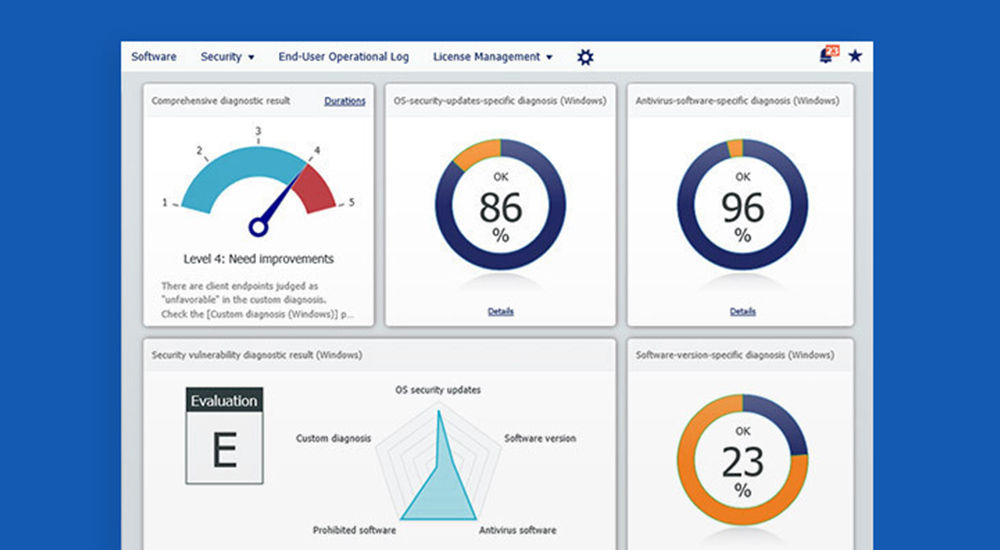

| Diagnose von Sicherheitslücken | Diagnose der Sicherheitslücken von Kundengeräten und Angabe der Sicherheit in einer der 5 Sicherheitsstufen. |

| Antivirus SW INSTL-Statusbericht | Bericht über den Status der Antiviren-SW-Installation. |

| SW-Zwangsupdate | Anwendung der Richtlinie zur Erzwingung der Aktualisierung von Wins OS, Adobe Reader usw. auf Kundengeräten. |

| Gesperrte Apps erkennen & Launch Control | Erkennen von gesperrten Apps und Steuerung des Aufrufs derselben. |

| NTWK Verbindungssteuerung | Zugriffskontrolle beim Verbinden mit Wi-Fi- und VPN-Netzwerken. |

| SD-Karte/ Bluetooth Kontrolle | Eingeschränkter Zugriff auf die Daten auf SD-Karte/Bluetooth. |

| ISM-Client-Programm wird neu gestartet | Automatischer Neustart des ISM-Client-Programms, sobald es angehalten wird. |

| Erkennen der CNFIG- Profil-Löschung | Erkennen, dass das CNFIG-Profil gelöscht ist. |

| Apps Launch Kontrolle | Einschränkung der Nutzung bestimmter Apps, wenn ein Gerät verloren geht oder gestohlen wird. |

| Lokalisierung der Kundengeräte | Lokalisierung des verlorenen Geräts auf Google Maps/ Bingmaps, unterstützt durch GPS. |

| Fernsperre/Löschen | Fernsperrung oder Löschung der verlorenen/gestohlenen Geräte oder eine Störung bei der Einhaltung der Vorschriften. |

| Gerootete/gejailbreakt e Geräte suchen | Ermitteln von gerooteten/gejailbreakten Geräten und Benachrichtigung des ADMIN per Mail. |

| Einrichten einer strengen Richtlinie | Zuweisen oder Umschalten auf die vordefinierte strenge Richtlinie bei einer Störung der Einhaltung der Vorschriften. |

Remote Management

| Fernsteuerung | Fernsteuerung von Kunden-PCs über das Firmennetzwerk. |

| Software-Verteilung Übertragung von Ordnern | Verteilen von Software, Ordnern und Dateien über das Firmennetzwerk. |

| App-Verteilung & Deinstallierung | Verteilen und Deinstallieren von Apps auf Kundengeräten. |

Sonstiges

| Vermietung/Verwaltungsmanagement | Bestandsaufnahme von Leasing-/Mietobjekten und frühzeitige Benachrichtigung über Kündigungen. |

| IT-Asset-Suche | Ermittlung von Assets nach Seriennummer, Benutzername, Software usw. |

| Erfassung des Fragebogens/Dateneingaben | Sammeln von Fragebogen-Antworten, die Benutzer zur Verfügung gestellt haben, und Speichern dieser als Bestandsdaten. |

Option

| Externe Medienkontrolle | Beschränkungen für externe Datenträger wie z. B. USB-Speichergeräte festlegen. |

| Sammeln von Benutzerbetriebsprotokollen | Sammeln von Benutzerprotokollen von PCs über das Internet, um richtlinienwidrige Aktivitäten auf diesen PCs aufzudecken. |

| HDD-Verschlüsselung | Verschlüsselung der gesamten Festplatte, nicht nur des Betriebssystems, was eine höhere Sicherheit bietet und verwaltete Geräte vor Datendiebstahl schützt. |

| Verhaltensbasierte Erkennung | Unbekannte Gefahren werden mithilfe von Programmen, die das Verhalten von Schadprogrammen vorhersagen, erkannt, gestoppt und entfernt. |

| Jeden Monat werden | Inventardaten für den Beginn dieses Monats in einer Berichtsdatei bereitgestellt. (Excel Format) |

Broschüren

Global Business Brochure

Broschüren

KDDI Cloud Inventory

Broschüren

Was ist die beste Lösung für Ihr Problem?

Bitte wenden Sie sich an einen KDDI-Berater.